Pages

Contato

Bem vindo !

Este Blog não visa lucro, patrocínio, propagandas publicitárias ou qualquer outro tipo de ajuda financeira, sendo mantido apenas pelo prazer de ter pessoas como você lendo os artigos aqui postados e melhor ainda se de alguma forma isto possa lhe ajudar.

Convido você também a postar alguma experiência que possa ser útil as demais pessoas como por exemplo como conseguiu retirar um vírus de seu computador, sua experiência com o Linux etc.

A todos sejam muito bem vindos e

Um grande abraço a todos!!

Paulo Saldanha

Visitantes

Hora Certa

O Melhor do Dance Music

http://omelhordodancemusic.blogspot.com/p/top-mix-edicao-3.html

By Paulo Saldanha

10 alternativas gratuitas para o Microsoft Office

Existem várias alternativas gratuitas capazes de fazer o mesmo trabalho do Word, Excel e Power Point sem cobrar nada por isso. Aqui estão 10 opções gratuitas para você substituir o Microsoft Office.

1. BrOffice - Windows, Linux e Mac OS X.

O BrOffice é uma das melhores suíte de escritório gratuitas. Ele vem com aplicativos para você criar documentos de texto como no Word, planilhas como no Excel e apresentações como no Power Point.

2. Lotus Symphony – Windows, Linux e Mac OS X.

Lotus Symphony é uma suíte de escritório gratuita criada pela IBM. Os três aplicativos que compõem o Lotus Symphony permitem que você trabalhe com documentos, planilhas e apresentações.

3. LibreOffice – Windows, Linux e Mac OS X.

LibreOffice é uma suite de produtividade desenvolvida para substituir a suíte de escritório Open Office. Ela oferece processador de texto, planilhas eletrônicas, editor de apresentações, etc.

4. KOffice – Windows, Linux e Mac OS X.

KOffice é uma suíte de escritório, distr

ibuída junto com a interface gráfica KDE para Linux. Também já existe uma versão para Windows. Ela possui editor de texto, planilhas, apresentações e mais.

5. OOo4Kids – Windows, Linux e Mac OS X.

OOo4Kids é uma versão simplificada do Open Office voltada para crianças entre 7 e 12 anos. Ele tem como objetivo oferecer uma interface mais agradável, que facilite o aprendizado das crianças.

6. AbiWord – Windows, Linux e Mac OS X.

Se você está precisando apenas de um processador de texto, como o Microsoft Word, experimente o AbiWord, além de ser um processador de texto muito leve, sua qualidade é comparável a do Word.

7. Google Docs

Google Docs é uma popular suíte de escritório baseada na web que oferece aplicativos online

para criação e edição de textos, planilhas eletrônicas, apresentações, desenhos e formulários.

8. Zoho

Zoho é considerado umas das melhores suítes de e

scritório online. Além de processador de textos, planilhas e apresentações, ele oferece gratuitamente mais de 20 aplicativos de produtividade.

Office Web Apps é um serviço web gratuito desenvolvido pela Microsoft que lhe permite criar e editar documentos do Word, Excel, Power Point e OneNote direto de seu navegador

Think Free Office é uma suíte de escritório projetada com a compatibilidade com o Microsoft Office em mente. Ele está disponível em versã

o desktop e web, mas somente a versão online é gratuita.

Qual mesmo o nome da música ?

Quem é que nunca ficou com alguma música na cabeça e não conseguiu lembrar de jeito nenhum qual era o título, nem ao menos o cantor? Ou então ouve todo dia a mesma música no rádio mas na hora em que o locutor fala os nomes eles são ditos rapidamente, em inglês, e fora da ordem em que você ouviu, e… já era!

Antes que você se desespere, existem alguns serviços que podem descobrir qual é o nome daquela música de diferentes formas. Escolha o que se adequar melhor ao seu caso, talvez nem todos descubram qual é o som – pelo visto deve ser coisa da sua cabeça =P

1. Bored Song Tapper

O Bored tem uma interface bem simples e um sistema de busca ainda mais simples. É feito em Flash e com um vídeo explicativo logo abaixo, na mesma página. Para descobrir o nome da música, basta cliar na telinha do programa e então teclar a barra de espaços várias vezes no rítimo da música, clicando novamente para finalizar. Ele retorna uma lista com 10 músicas semelhantes ao que foi ‘tocado’. Procurei pela música From This Momment On, da Shania Twain, e ela ficou em primeiro lugar.

Você também pode colaborar ‘tocando’ uma música que você conhece e, caso ela não apareça na lista, digitando o nome do artista e da música e clicando em ‘Submit’ na caixa ‘Teach the song tapper’.

2. Midomi

Caso você tenha um microfone no seu PC, o Midomi deve ser a melhor opção. Você deve cantar ou cantarolar (isso mesmo, serve o na-na-na também) por pelo menos 10 segundos. Ele conseguiu identificar a música acima, colocando-a em segundo lugar. Mas possui um detalhe muito interessante: ele mostra botões para que você possa ouvir um trecho da música original e confirmar se o programa acertou. Também há um botão ‘Parte Relevante’ que reproduz outra pessoa cantando o mesmo pedaço que você.

Este site também possui um serviço de colaboração, bem mais interessante que o anterior. Basta clicar na opção ‘Estúdio’ na barra superior e dizer qual música você quer cantar.

3. Tunatic

O Tunatic não é utilizado diretamente pela web. É um programa que deve ser baixado, com versões para Windows ou Mac. Ele identifica as músicas muito rapidamente, embora possa atribuir resultados errados às pesquisas, como ao indicar versões remixadas. Se você não encontrou a música desejada com os dois primeiros aplicativos, vale a pena tentar a terceira opção.

4. Shazam

O Shazam é sem dúvida o meu favorito, porque pode ser baixado como uma app para dispositivos móveis (smartphones). Há versões para iPhone / iPad, BlackBerry, Windows Mobile, Symbiam e, claro, Android! A versão para Windows possui algumas limitações em sua edição gratuita (o programa ainda oferece 7 dias de teste da versão Premium), como limite de músicas identificadas por mês, mas eu utilizo a app para Android e é simplesmente um dos melhores programas que eu já baixei para ele, e sem limitações.

Basta dar um toque na tela para que ele ouça por 10 segundos e identifique o som que está tocando no ambiente − eu nem precisei aproximar o aparelho dos auto-falantes em alguns casos. Ele ainda salva uma lista com as músicas identificadas e oferece sugestões de novos hits. O sistema de reconhecimento de música é o mesmo utilizado pelo MotoId ou Moto ID, da Motorola, presente em vários de seus modelos.

5. Name My Tune

O Name My Tune não oferece uma resposta imediata, mas possui uma ideia um pouco diferente dos outros serviços. Você pode cantar um clip de 10 segundos e enviar junto com seu e-mail para que outras pessoas identifiquem-no, ou selecionar um dos clips gravados e identificá-lo para outra pessoa. O ponto fraco desse sistema é que ele não te oferece uma resposta imediata, você deve aguardar o e-mail, o que pode levar um bom tempo. Mas se os algoritmos não foram capazes de entender o que você está “cantando”, talvez uma pessoa de verdade consiga.

6. Musicpedia

O último programa da lista possui uma gama de opções em um complexo sistema de descoberta de músicas. Você pode tocar em um Piano virtual feito em Flash ou JavaScript, usando o microfone ou “desenhando” sua música em uma gráfico que lembra um pouco uma partitura. No entanto, ele se mostrou eficaz apenas no gênero erudito. Para quem busca por música clássica, com certeza é a melhor opção. Nos outros casos, as chances de acertar são baixas.

Como fazer capas para DVD

Para este tutorial vamos utilizar as medidas, logos e estojos (box) oficiais utilizadas no mercado profissional de produção de DVD. O estojo padrão utilizado para DVD é o Amaray. Outros estojos são encontrados também, mas as medidas utilizadas serão as mesmas dos estojos Amaray.

Estojos tipo slim ou outros formatos especiais não serão mencionados. Caso você esteja criando uma capa de DVD que será enviada diretamente à uma fábrica de replicação, gráfica ou para confecção de fotolito, é de vital importância que você entre em contato com os responsáveis pelo serviço e peça as especificação para confecção do material gráfico, pois existem regras, textos obrigatórios, numerações, locais específicos para os logotipos e licenças que serão exigidas.

Dada as devidas explicações, mãos a obra.

Medidas

As medidas oficiais são: 273 mm (largura) X 183 mm (altura) e a lombada 14 mm. Embora estas sejam as medidas oficiais de corte, é de extrema importância que seja deixada uma margem de segurança para o corte, de pelo menos de 0,3 mm, a isso se dá o nome de sangria ou sangramento. Caso isso não seja feito, no momento do corte, sua arte será cortada na medida errada ou ficará com beiradas brancas. Nos dois casos, seu trabalho será prejudicado.

Veja o exemplo correto na imagem abaixo.

É importante também deixar uma margem de segurança de 2 mm entre o texto e a linha de corte.

Logotipos

Abaixo, podemos ver os logotipos mais utilizados na confecção das capas de DVD. Observe que o logotipo da gaivota só deve ser utilizado se o seu DVD for produzido no Pólo Industrial de Manaus.

No final desta matéria você encontrará um link para fazer o download do arquivo contendo os logotipos mais utilizados.

Fotos

Se a sua arte contem aplicação de fotografias utilize-as com 300 dpi.

Lombada

A lombada possui 14 mm, não é necessário incluir a marca de dobra na arte final, mas é interessante utilizá-la durante o desenvolvimento da capa, para que a lombada fique corretamente centralizada.

Uma detalhe que em muitas artes passa desapercebido, é a orientação do texto da lombada, esse detalhe deve ser observado inclusive em lombadas de livros, revistas e embalagens. O texto da lombada deve estar orientado de forma que no momento que o DVD ou livro estiver com a capa para cima a leitura da lombada fique correta. abaixo, temos dois exemplos, um correto e o outro não. Garanto que se você for procurar nos seus DVD e livros irá encontrar vários com a orientação de texto invertida.

Impressão

Se você vai imprimir a sua capa em impressoras de qualidade fotográfica jato de tinta, utilize papel fotográfico (Glossy Paper), este papel possui uma camada especial para que seja possível uma impressão de qualidade.

Independente do tipo de impressora, deve-se usar uma gramatura de 120 à 150 g/m, isso evita que o papel enrosque na impressora e evita enrugamento e deformação do material. Verifique as recomendações do fabricante ou da gráfica para saber qual o papel ideal para cada tipo de impressão.

Para textos vazados utilizar no mínimo corpo 7 e evitar tipos com serifa.

É importante a verificação antes do envio à gráfica de todos os elementos que compõem a arte. Verificar se estão inclusos no pacote, elementos tais como fontes, imagens, vetores e etc. Caso a gráfica trabalhe com arquivos do Corel Draw é importante converter a arte em curvas para evitar problemas.

Template da Arte

Abaixo temos um template da arte. No detalhe podemos observar as marcações de segurança, corte e sangria.

Downloads dos arquivos

Abaixo esta o link do arquivo para download. O arquivo contem 5 arquivos (486 KB), o template do estojo Amaray para DVD nos formatos PDF, CDR e JPG e também os logotipos em CDR e PNG. Faça o download e salve-os no seu computador.

Clique aqui para dar início ao download

by Site Boa Dica/JoséDias

Aplicativos para proteger seu computador

A informática revolucionou o mundo - especialmente através da internet – entretanto, não se deve usar o computador sem proteção, já que, infelizmente, há quem o utilize para o mal. Um sistema desprotegido pode acarretar danos que vão desde uma pane geral até o roubo de senhas bancárias.

Para manter seu computador livre das pragas virtuais, é preciso usar um antivirus, um antispyware e um firewall. Nos Windows XP, Vista e Seven já existe um firewall embutido; basta habilitá-lo. O Vista e o Seven também já possuem um antispyware eficiente, mas é recomendável usar um segundo aplicativo, para o caso do primeiro falhar.

Existem inúmeros programas no mercado, alguns gratuitos, outros pagos. Vou citar os que considero como os melhores, opinião que formei através de testes que fiz e também através de pesquisa na web.

Antivirus Pagos

Kaspersky

http://www.kaspersky.com/trials

Nod32

http://www.eset.com.br/download/index.php

Antivírus Gratuitos

Avira Antivir

http://www.free-av.com/pt-br/download/1/avira_antivir_personal__free_antivirus.html

AVG antivirus

Avast

http://www.avast.com/pt-br/free-antivirus-download

Microsoft Security Essential

http://www.microsoft.com/security_essentials/

Anti-spywares gratuitos

Malwarebytes

http://www.malwarebytes.org/

Firewall

Comodo Personal Firewall

http://www.personalfirewall.comodo.com/

ZoneAlarm

www.zonealarm.com

Anti-rootkit

Avira Anti-rootkit

http://www.free-av.com/en/products/4/avira_antirootkit_tool.html

Limpeza

CCleaner

http://www.piriform.com/ccleaner

Ferramentas de remoção de vírus específicos

Stinger

http://vil.nai.com/vil/stinger/

Dr.Web Curelt

http://www.freedrweb.com/cureit/

BankerFix

www.linhadefensiva.com.br/dl/bankerfix

Como apagar virus do computador

Caso seu computador esteja com comportamentos estranhos ou se o seu antivirus encontrou algum malware, mas não conseguiu eliminá-lo, tente seguir este tutorial usando um dos programas que sugeri aqui: Sugestão de Programas

Passo 01:

Limpe arquivos temporários,sujeiras, itens usados por espiões,rastros e diversas outras informações inúteis do sistema. O objetivo, além da limpeza é evitar falsos positivos

Sugestão: CCleaner http://www.piriform.com/ccleaner/download

Passo 02:

•Atualize o antivírus e o anti-spyware

•Reinicie o pc e pressione a tecla F8 ou F5 após a contagem de memória.

•Escolha Modo Seguro .

•Passe o antivirus e depois o anti-spyware

Se eles encontrarem algo, mande pra quarentena.

•Desabilite a restauração de sistema (para WinMe , WinXP e Vista)

•Reinicie o pc, reabilite a restauração de sistema.

Verifique se realmente seu pc está limpo fazendo uma varredura on line:

http://www.bitdefender.com/scan8/index.html#

ou

http://support.f-secure.com/enu/home/ols.shtml

ATENÇÃO

Caso seu pc não esteja conectando com a internet (e tem virus que impede a conexão), baixe um dos programas abaixo em outro computador e coloque em um cd ou pen drive:

Stinger

http://vil.nai.com/vil/stinger/

Dr.Web Curelt

http://www.freedrweb.com/cureit/

Para remover malwares do MSN

http://www.linhadefensiva.com.br/dl/bankerfix

Caso não resolva, será preciso formatar o computador, ou seja, instalar o sistema operacional novamente. Se você não sabe como fazer, leve a máquina a algum técnico de sua confiança e não acesse a internet até o conserto.

Como particionar o disco rígido (HD) no Windows 7

O maior drama na vida de um iniciante, é quando ele recebe o diagnóstico: “não tem jeito, vamos ter que formatar”. Muita gente já perdeu TUDO o que tinha armazenado no disco rígido por causa da negligência de alguns técnicos de informática.

Se você não tem um amigo, familiar ou mesmo uma loja de confiança, recomendo que aprenda a fazer a formatação para não correr mais riscos.

É no disco rígido ou HD (de hard disk) que ficam armazenados todos os dados: sistema operacional, aplicativos, arquivos e etc. A maioria dos pcs vêm com o sistema operacional instalado na partição C do disco rígido. Quando formatamos o HD para reinstalar o Windows, todos os dados são apagados.

Disco rígido ou disco duro, no Brasil popularmente chamado também de HD (derivação de HDD do inglês hard disk drive) ou winchester (termo em desuso), "memória de massa" ou ainda de "memória secundária" é a parte do computador onde são armazenados os dados. O disco rígido é uma memória não-volátil, ou seja, as informações não são perdidas quando o computador é desligado, sendo considerado o principal meio de armazenamento de dados em massa. Fonte:Wikipedia

Existem algumas formas de protegermos esses dados. Podemos usar um segundo disco rígido ou mesmo um HD externo e utilizá-los somente para guardar arquivos separados do sistema operacional; ou então, podemos criar outras partições lógicas dentro de um único HD. As duas primeiras opções são mais seguras, porém custam mais caro ($$$) e a última é gratuita, mas se o HD queimar, perde-se tudo do mesmo jeito.

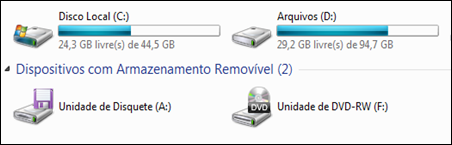

Eu optei por manter 3 partições em um único HD – uma para o Windows e aplicativos e as outra duas para arquivos, tais como documentos, música, instaladores de programas, fotografias e etc. Sendo assim, toda que vez que preciso formatar o pc e reinstalar o sistema operacional, não perco meus arquivos. Como o seguro morreu de velho, tenho também um HD externo onde faço backups periódicos.

Como particionar o HD nos Windows Vista e Windows 7

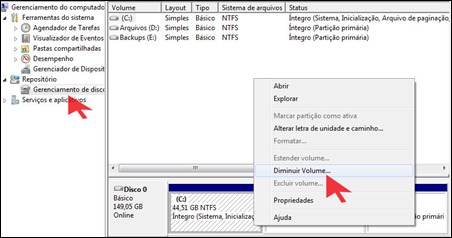

Clique no ícone meu computador com o botão direito do mouse e escolha gerenciar. Na janela seguinte, procure por gerenciamento de discos. Encontre a partição C, clique com o botão direito do mouse e escolha diminuir volume.

Na tela que irá se abrir, digite o valor de sua partição em MB, no campo espaço a diminuir. O windows dividirá o disco e mostrará um espaço no disco não alocado. Agora vamos criar uma nova partição lógica. Clique com o botão direito em espaço não alocado e escolha novo volume simples. Clique em avançar. Marque atribuir a seguinte letra a unidade e escolha uma das letras disponíveis ( D, por exemplo)

Escolha agora o sistema de arquivo (NTFS) e o tamanho da unidade. Dê um nome para a nova partição e execute uma formatação rápida. Clique em concluir. Eis sua nova partição. Transfira para a nova partição todos os arquivos que estavam salvos na partição C, exceto os arquivos do Windows e os arquivos de programas. Geralmente, esses dados ficam na pasta Usuários. Para encontrar a pasta, clique em Meu Computador> Disco C.

Transfira para a nova partição todos os arquivos que estavam salvos na partição C, exceto os arquivos do Windows e os arquivos de programas. Geralmente, esses dados ficam na pasta Usuários. Para encontrar a pasta, clique em Meu Computador> Disco C.

Transforme cenas de seus videos em imagens JPG.

Com o programa “Free Video To JPG Converte” você pode converter com facilidade as cenas dos seus videos preferidos em imagens no formato JPG.

Os formatos de vídeos que o programa suporta são: AVI, DIVX, XVID, IFO, VOB, VRO, MP4, MPEG, MPG, 3GP, WMV, ASF, MOV, RM, SWF, FLV, MKV E OGM.

Para baixar o programa acesse o link: http://dvdvideosoft.com/download/FreeVideoToJPGConverter.exe

Ferramenta falsa apaga todos arquivos do PC

Um golpe começou a circular na rede utilizando um arquivo mal-intencionado muito parecido com a Ferramenta de Remoção da BitDefender. O mecanismo falso, na verdade, deleta todo o conteúdo do "C:\ drive" do computador.

A falsa "ferramenta de remoção", identificada como “Trojan.BAT.Delall”, exibe um ícone que representa uma seringa. Após executar o mecanismo, um arquivo em lotes realiza alguns ajustes no Registro do usuário e então, todos os  documentos do drive já mencionado começam a ser apagados.

documentos do drive já mencionado começam a ser apagados.

O golpe se inicia com o vírus Trojan que, antes de ser eliminado, troca a configuração dos botões do mouse e muda as associações dos arquivos, trocando por “exe”, “mp3” e “arquivos de vídeo”, com a finalidade de evitar que esses arquivos sejam abertos.

O vírus também tenta deletar todos os arquivos, com exceção dos que estão em uso – que são poupados. E após 10 minutos, o Trojan obriga o sistema a reiniciar. Depois disso, provavelmente o sistema não será mais reconhecido.

A BitDefender afirma que já adicionou uma assinatura contra essa ferramenta falsa, e sugere aos usuários que, sempre ao baixar aplicativos gratuitos da Internet, tenham certeza de que o site é confiável e de que o seu antivírus examine o respectivo aplicativo. E se possível, apenas faça o download dos arquivos direto do site oficial da empresa que criou o produto.

By Monica Campi

Baixando Vídeos que não estão no Youtube

Para fazer o download desse conteúdo há dois caminhos, um mais simples e outro mais elaborado. O mais simples é usar o Orbit Downloader, um plugin para seu browser que captura o link do vídeo ou da música executada e começa o download. É bem simples, basta um click e pronto. Ele funciona na maioria dos casos, mas, às vezes, é preciso apelar para a captura direta da transmissão.

Quem resolve essa parada é o WebVideoCap. Ele captura os arquivos de vídeo exibidos no formato Flash, Windows Media ou streams RTSP/MMS, mesmo que eles estejam escondidos ou protegidos. Basta rodar o software, escolher uma pasta para salvar os vídeos e clicar em Start Capture. Enq uanto o vídeo rola no navegador, o software já começa a captura. Para que ele funcione corretamente, no entanto, é preciso que sua placa rode com um driver WinPCap, que você encontra na página da fabricante.

uanto o vídeo rola no navegador, o software já começa a captura. Para que ele funcione corretamente, no entanto, é preciso que sua placa rode com um driver WinPCap, que você encontra na página da fabricante.

Ainda mais fácil, caso seu navegador seja o Firefox, apenas instale a extensão DownloadHelper e baixe qualquer vídeo que quiser rapidamente e sem complicação.

Dicas para economia de energia

Que é preciso economizar energia em tudo que seja possível, isso ninguém discute. Mas, na prática, às vezes a gente esquece que o computador também deve fazer parte desse esforço. Veja a seguir três dicas simples e eficazes para participar desse esforço. Algumas dessas práticas parecem — e são — óbvias. Mas são exatamente elas que as pessoas deixam de cumprir. Portanto, vale repeti-las.

1. Ajuste o micro

Nas Opções de Energia do Windows (Painel de Controle > Sistema e Manutenção, no Vista; ou Desempenho e Manutenção, no XP), você pode configurar o sistema para deixá-lo em estado de espera quando ficar inativo. No Vista, há três planos de energia prontos. Você pode escolher o mais econômico e ainda ajustar, item a item, o comportamento do processador, monitor, portas USB etc. Se você vai montar um micro, escolha uma fonte com PCF ativo. Sigla de Power Factor Correction, PCF é um controle que fornece a energia necessária ao equipamento. Quando o PC está fora de uso, a fonte entrega menos energia, podendo reduzi-la a até 1% do total.

2. Desative a impressora

Desligue os dispositivos que não estão em uso. Se o periférico está ocioso e não é necessário mantê-lo ativo, desligue-o. O exemplo mais comum é o da impressora. Uma jato de tinta, em repouso, consome 4,5 watts, ou 3,24 KWh num mês — energia suficiente para manter acesa uma lâmpada de 60 watts por 54 horas. Portanto, não faz sentido deixar a impressora ligada e passar dias sem imprimir uma só página. O mesmo vale para o scanner, HDs externos e o sistema de alto-falantes. Desativar esses equipamentos é um procedimento que obviamente ajuda a poupar energia.

3. Desligue o monitor

No capítulo consumo de energia no micro, o monitor costuma ser um dos principais suspeitos. Em micros menos recentes, os modelos CRT respondiam por mais da metade da energia gasta pelo computador. Nos vídeos LCD o consumo é mais moderado, mas é possível economizar ainda mais. Basicamente, mantenha os ajustes do Windows para fazer o monitor dormir. Um LCD de 17 polegadas, ativo, gasta cerca de 30 watts. Em estado de dormir, o consumo cai para apenas 1 watt. Para zerar essa conta, desligue o monitor quando sair por um tempo longo.

Torpedos Grátis para todas operadoras

Acesse o site http://www.torpedogratuito.com/ e mande torpedos gratuitamente para todas as operadoras, inclusive TIM. Aproveite !!!

20 dicas para uma boa alimentação:

- Coma várias vezes durante o dia: de 5 a 6 vezes, assim você nunca comerá grandes quantidades.

- Não faça uma alimentação baseada em um único tipo de alimento ou nutriente. Tente variar ao máximo os alimentos.

- Inclua de 1 a 2 porções de frutas diariamente.

- Com relação às carnes, tente variar os tipos durante a semana (peixe, frango, peru, contrafilé, porco) e de preferência consuma apenas uma vez ao dia.

- Dê preferência aos queijos brancos como o de minas, frescal, ricota e cottage.

- Para lanchinhos intermediários opte por: iogurte, barrinha de cereal, castanhas, frutas, uva passas, bolachas integrais, gelatinas e chocolate (desde que com concentração acima de 50% de cacau).

- Ao invés do açúcar refinado, utilize açúcar mascavo .

- Tome mais sucos naturais. Com isso, você naturalmente diminuirá o consumo de refrigerantes.

- Não exagere no café; tome no máximo 2 xícaras ao dia.

- Quer deixar de consumir algum alimento? Não compre-o! (simples, mas funciona)

- Tome pelo menos 1,5 litro de água ao dia.

- Antes de tomar o café da manhã, tome um copo de água com meio limão em jejum.

- Gosta de comer um docinho? Pode comer, mas inclua fibras na alimentação. As fibras ajudam absorver o açúcar do organismo.

- Se não puder comer o feijão diariamente, substitua por milho, lentilha ou grão de bico.

- Troque alimentos comuns por integrais.

- Inclua legumes e verduras nas principais refeições.

- Evite alimentos gordurosos e com grande quantidade de sódio.

- Inclua alho e cebola sempre na sua alimentação; essa dupla evita inúmeras doenças.

- Tome uma taça de vinho tinto diariamente. O vinho contém substâncias que ajudam a reduzir o colesterol.

- Além de se alimentar bem, uma dica superimportante é a atividade física. Caminhe pelo menos 3 vezes na semana durante 30 minutos: essa atitude melhorará muito sua saúde!

Como impedir que um determinado software seja executado no sistema operacional Windows 7

Se você é pai ou mãe de um pequeno usuário e quer impedir que ele execute um determinado programa no Windows 7, um caminho é editar o Registro do Windows. Acione botão Windows + R e digite regedit, para abrir o Editor do Registro. Navegue até a pasta HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer. Agora, clique na divisão direita da janela com o botão direito e acione Novo > Valor DWORD. Renomeie esse item para DisallowRun. Em seguida, dê um duplo clique no item e, na janela que se abre, mude o valor para 1 e dê OK. Clique com o botão direito na subpasta Explorer e, no menu, escolha Novo > Chave. Dê a essa chave o mesmo nome: DisallowRun. Outra vez, clique com o botão direito no outro lado da janela e acione Novo > Valor da Sequência. Digamos que você queira barrar o programa BitTorrent. Dê um duplo clique no valor e, na caixa Dados do Valor, digite o nome do executável: bittorrent.exe. Para fazer o teste, reinicie o sistema e tente rodar o programa. Atenção: esta dica envolve editar o Registro do Windows. Cuidado: um erro nessa operação pode tornar seu sistema imprestável. Por isso, só mexa no Registro se você se sente seguro para realizar essa operação.

Colocando música no Perfil do Orkut pelo 4Shared

Maior segurança no Internet Explorer

Você pode incrementar a segurança do Internet Explorer realizando algumas modificações simples nas configurações do aplicativo.

Aumente o nível de segurança

Quando você acessa as Opções da Internet do navegador (Ferramentas > Opções da Internet), encontra uma aba denominada “Segurança” e por meio dela realiza alterações que tornam mais seguro o uso do Internet Explorer. O aplicativo conta com quatro zonas diferentes que podem ser configuradas: “Internet”, “Intranet Local”, “Sites confiáveis” e “Sites restritos”.

Primeiramente, selecione a zona “Internet”, em que é possível aumentar seu nível de segurança. Se você nunca mexeu nesta opção, ela deve estar marcada com o nível “Médio-Alto”. Arraste o botão para cima, para o nível “Alto” e o navegador conterá mais restrições de uso e evita completamente o acesso a sites indicados como inseguros.

A configuração da zona “Intranet local” só é útil se o seu computador faz parte de uma rede local. Esta opção é pouco usada, pois normalmente os computadores não se conectam a redes desconhecidas, pois redes são mais comuns em empresas e casas com mais de um computador.

Sites confiáveis e restritos

As duas configurações que restam dizem respeito a sites confiáveis ou não. Você pode aumentar o nível de segurança em cada uma destas opções, porém, uma possibilidade ainda mais interessante é definir manualmente sites que podem ou não ser acessados pelo navegador.

Clique no botão “Sites” e adicione os endereços em que você confia (na seção “Sites confiáveis”) e que não devem ser acessados (na seção “Sites restritos”).

Níveis personalizados

Para usuários avançados, o Internet Explorer conta com a opção “Nível personalizado” para configurações específicas sobre segurança. Vale lembrar que esses itens só devem ser modificados por quem realmente sabe o que está fazendo, pois mudanças inconsequentes podem prejudicar a utilização do navegador.

. . . . .

Livro didático de Química Geral para download

O livro "Introdução Clássica à Química Geral" do Grupo Tchê Química é uma ferramenta de apoio ao estudante do ensino médio . Com ótimos gráficos e em português cada tema é apresentado de forma a facilitar o aprendizado, confira.

Download : http://www.baixaki.com.br/download/introducao-classica-a-quimica-geral.htm

Macrium Reflect Free 4.2 build 2952

Macrirum Reflect é, um dos melhores e mais completos programas de backup existentes.Com funções avançadas e fácil acesso, o programa pode ser utilizado por diversos usuários e para vários fins, sem nenhum problema.

Sua interface se assemelha à do Windows Explorer, facilitando ainda mais a utilização. Ele possui uma barra lateral com atalhos para as principais funções.

O programa também é leve podendo ser usado em computadores menos potentes.Vale a pena testar o Macrirum Reflect, sem dúvidas ele lhe poupará um enorme trabalho e, mais do que isso, lhe será de grande ajuda na hora de realizar backups!

Download: http://www.baixaki.com.br/download/macrium-reflect-free.htm

Mais uma opção de leitor digital no Brasil.

O kindle abriu as portas da leitura para quem não pensava muito nisso, principalmente as pessoas que preferiam algo eletrônico aos livros. Recentemente o Brasil ganhou um leitor que foi lançado pela empresa Positivo, chamado de Alfa, e agora recebe mais um produto destinado a leitura de livros, mas que também toca músicas, abre imagens e arquivos em PDF.

O produto se chama Dingle Book e ele tem um ar de leveza por ser todo branco, lembrando muito um Kindle. Ele pesa 215 gramas, pode armazenar 1000 livros e sua tela é a famosa e-paper, que economiza muita energia e é legível mesmo com sol acima do aparelho. A memória interna é de 2 GB, mas pode ser aumentada com um cartão microSD e a transmissão de arquivos é feita – somente – via USB.

Mas nem tudo são flores neste jardim do Dingle, já que segundo o pessoal da Info, ele leva 13 segundo para abrir um livro em ePUB! Durante a leitura, as páginas levam gigantescos cinco segundos para carregar a cada virada, sem falar no zoom que também tem um tempo bem grande para acontecer. Outro ponto negativo é a falta de comunicação sem fios, o que deixa o aparelho preso a um computador, algo que praticamente retira o contexto de mobilidade que ele tenta introduzir.

O valor sugerido para este modelo é de R$ 899,00. Este preço deixa o modelo acima dos concorrentes, já que o leitor da Positivo custa menos e o próprio Kindle sai por R$ 518,00 com tudo incluso (taxas de importação e frete), será que o Dingle se acha tão superior para custar quase o dobro? Cadê a pesquisa de mercado no lançamento de um produto?

Sincronizando os favoritos do Internet Explorer 9 entre vários computadores

Para ajudar a manter uma lista de seus sites preferidos, existe no Internet Explorer a função de bookmark, disponível no menu Favoritos

Para evitar que você tenha que copiar pastas de um computador para outro ou cadastrar os endereços manualmente, você pode usar o Windows Live Mesh, uma ferramenta que permite sincronizar pastas e arquivos entre computadores, usando recursos de armazenamento em nuvem.

Para começar, inicie o Windows Live Mesh através da opção Menu Iniciar > Todos os programas > Windows Live.

Na primeira tela do programa, informe o usuário e senha da sua conta da plataforma Windows Live. Para não restar dúvidas, é a mesma que você usa para acessar o Messenger e o Hotmail:

Depois de se conectar ao sistema, clique na opção “Ative a sincronização dos favoritos”, presente na seção “Configurações de programas”:

A partir disso, os seus favoritos são enviados para a internet em uma área de armazenamento da sua conta e, agora, você poderá sincronizá-los com o Internet Explorer instalado em outros computadores.

Basta executar o Windows Live Mesh no outro computador, autenticar-se com a mesma conta do Windows Live que você usou para enviar os dados, e habilitar a mesma opção, “Ative a sincronização dos favoritos”. Assim, quando você executar o Internet Explorer, perceberá que os favoritos foram importados e estão disponíveis para serem usados.

O Windows Live Mesh está disponível para Windows Vista e Windows 7. Usuários do Windows Vista podem instalar um pacote mais antigo do Windows Live Essentials, mas não terão acesso à ferramenta de sincronização de favoritosPor Felipe Miguel Jorge Arruda

Novo Skype permite integração com Facebook

Crédito : Reprodução

O Skype 5.0, nova versão do comunicador de voz online, foi disponibilizado para download nesta quinta-feira. A novidade é que a atualização conta com integração com o Facebook. Será simples: após o login pelo Facebook Connect, o usuário poderá ver seu Feed de Notícias da rede social com a interface do Skype. As atualizações pós-status, ainda, poderão ser sincronizadas com a mensagem de humor do programa de voz.

Outra novidade é a recuperação automática de chamadas, para o caso de perda de conexão. Além disso, a interface do painel de contatos será aperfeiçoada e um tutorial com as novas ferramentas será disponibilizado pelo programa.

No primeiro semestre de 2010, as chamadas em video por intermédio do Skype foram responsáveis por aproximadamente 40% de todos os minutos gastos em ligações. Por isso, a empresa responsável pelo software lançará uma versão de teste do programa que permitirá chamadas em grupo e transferência de ligações para contatos Skype e para telefones fixos ou móveis. Os usuários do Skype, atualmente, somam 560 milhões de pessoas, número que deve ser ampliado.

Download - http://www.baixaki.com.br/download/skype.htm

NVIDIA System Tools 6.02

Aumente ainda mais a eficiencia de sua placa Nvidia, Configure, monitore e aumente a performance de sua "Mainboard" baseadas em chipsets Nvidia.

Microsoft lança Windows Phone 7

O lançamento do Windows Phone 7 foi programado para acontecer nesta segunda-feira e muitas eram as especulações sobre as novidades do sistema operacional.

Steve Ballmer, CEO da Microsoft, começou o evento explicando que o usuário verá que um tipo diferente de celular, construído pela Microsoft e seus parceiros. Essas diferenças, de acordo com ele, não envolvem apenas o que o usuário irá fazer com o telefone, mas como ele fará isso.

Para isso, a Microsoft queria um telefone, com design moderno e moderno em seus princípios. Segundo Ballmer, a Microsoft quer focar em duas coisas quando se trata da relação entre o usuário e o smartphone: "sempre agradável e maravilhosamente meu", fazendo com que o Windows Phone seja sempre agradável para o usuário, enquanto ele estiver procurando um local para comer, ler emails ou até mesmo para fazer uma ligação.

Consumidor final

De acordo com Ballmer, nove aparelhos estarão disponíveis em novembro deste ano, de fabricantes como HTC, LG, Samsung e Dell. Para os aparelhos, 60 operadoras de telefonia móvel estarão disponíveis, oferecendo os smartphones em mais de 30 países.

Uma dessas operadoras é a AT&T, que prometeu durante a conferência oferecer três aparelhos com Windows Phone 7, sendo que um deles estará disponível em 8 de novembro. Os outros chegarão ao mercado algumas semanas após essa data.

Modelos e Preços

O modelo da LG, o Quantum full Qwerty rodando Windows Phone 7 chegará ao mercado americano custando US$199.99. Já o aparelho da HTC, o Surround, sairá pelo mesmo preço que o modelo da LG - e terá câmera de 16MP e alto-falantes Dolby Surround. O aparelho da Samsung, o Focus, possui tela super AMOLED e memória interna de 8GB e chegará ao mercando também custando US$199.99.

Design e aplicações

Para explicar as novidades dos aparelhos da Microsoft e seus parceiros, Steve Ballmer chamou Joe Belfiore, vice-presidente corporativo da companhia. De acordo com ele, quando a Microsoft se propôs a fazer o Windows Phone 7, a proposta era construir um telefone que simplifica o básico e faz com que o usuário encontre mais fácil o que precisa fazer.

Na tela principal do celular há diversas "caixas" que apresentam imagens customizadas pelo usuário para os aplicativos que costuma utilizar. Essas "caixas" são atualizadas em tempo real, então não é necessário entrar e sair de aplicativos para saber das atualizações. Todas essas "caixas" são personalizáveis e o usuário pode gerenciar cada uma delas e escolher suas prioridades.

As fotos tiradas pela câmera podem ser enviadas para amigos e também irem imediatamente para a nuvem.

Já na parte de email, Belfiore mostrou um email de Steve Ballmer com um arquivo .ppt anexado. O anexo foi aberto no próprio smartphone com qualidade de desktop. Além disso, também é possível editar o conteúdo de arquivos do Pacote Office.

Quando se pensa em edição, a entrada de texto pode ser algo trabalhoso. No entanto, como mostrado durante a conferência, o software não oferece uma correção forçada quando o usuário digita palavras erradas, mas sim opções para selecionar o texto incorreto e corrigi-lo.

O Outlook é integrado ao WP7 e permite que, por exemplo, assim que o usuário receba um convite, o horário e data são checados na agenda para determinar se há um conflito de horários ou não. Caso exista o conflito, o usuário poderá apertar o botão "eu irei me atrasar" e um aviso será enviado aos outros participantes do encontro.

Links the endereços, quando clicados, são redirecionados para o serviço de mapas da Microsoft, o Bing Maps.

A ferramenta de busca da Microsoft, o Bing, também permite que o usuário procure por locais para comer, por exemplo. Basta fazer uma busca e o Bing traz sugestões de lugares, com direito a classificação dos usuários, além de comentários e formas de entrar em contato com o local.

Windows Phone Hubs

Há seis hubs no telefone que funcionam como uma espécie de widgets para facilitar a vida do usuário.

- People Hub: permite postar no mural de recados de outros usuários do Facebook, visualizar perfis e fotos, além de postar comentários em cada uma delas. Mas nada mais foi dito a respeito de outras redes sociais.

- Picture Hub: também possui integração com o Facebook, permitindo que o usuário comente as fotos de outros amigos, além de organizar suas próprias fotos tiradas com o celular.

-Music + Videos Hub: a proposta é que as pessoas consigam ouvir músicas e vídeos com apenas alguns cliques.

- MarketPlace Hub: a compra de aplicativos ficou reunida neste hub, onde há espaço para os desenvolvedores criarem apps para o WP7. Um exemplo é o app do eBay, mostrado durante a conferência. outro aplicativo é o AT&T Universe Mobile, que permite pesquisar por shows para download e assistir em seguida.

- Games Hub: convites para jogos de outros usuários aparecem na tela, além de suporte à Xbox Live. O avatar é totalmente personalizável, com direito a escolher até mesmo acessórios. Os games demonstrados foram Ilo and Milo e The Sims 3.

- Office Hub: o pacote de edição de arquivos da Microsoft tem um próprio hub, onde o usuário poderá usar Word, Excel, PowerPoint e OneNote.

Instalando hardware sem o CD de drivers

Após formatar o PC, pode ocorrer que algums periféricos como scanner, webcam, impressoras e um monte de outros periféricos e placas não funcionem corretamente. O motivo é simples, você esqueceu de fazer backup dos drivers e muito provavelmente você já não possua os CDs de instalação e os sites das fabricantes nem sempre consegue resolver o problema, seja pela versão do drive ou simplesmente porque talvez sequer exista. Nesta hora, vamos apelar a um programa que resolva tudo isso.

Seu uso é muito simples, e depois de instado o programa faz uma varredura no micro e lista os drivers para cada componente. Daí é só baixar e instalar sem sair da interface do DriverEasy.

Download: DriverEasy.

Vírus Nimda como remover

Esta vulnerabilidade reúne duas características: por um lado utiliza um código HTML que gera um frame, e de outro lado, utiliza um arquivo anexo codificado em base64 marcado como audio/x-wav. Ambas ações confundem o componente do Internet Explorer que oferece os serviços de browser aos visualizadores de correio da Microsoft, e é também utilizado pelo próprio Internet Explorer de forma que este pensa que se trata de um arquivo de áudio que deve ser reproduzido, ou executado, de forma automática enquanto se abre a mensagem.

A infecção ocorre quando o usuário visualiza o conteúdo do e-mail ou abre a mensagem. O cliente de e-mail assume que o anexo é um arquivo de áudio, e o executa automaticamente. Em seguida, o verme se envia por e-mail por estabelecer conexões para a Internet através de comandos SMTP. Para obter os endereços de e-mail das novas vítimas, o vírus se autentica ao sistema de

e-mail através de SimpleMAPI e então percorre as mensagens em busca de endereços de e-mail.

Uma vez que o usuário recebeu a mensagem e foi infectado, se o sistema for Windows 9x, o vírus se copia para a pasta Windows\System

com o nome LOAD.EXE e o atributo de oculto.

Em seguida, o verme modifica o arquivo SYSTEM.INI, adicionando a seguinte linha que garante sua execução todas as vezes que o computador é reiniciado:

Shell=explorer.exe load.exe -dontrunold

O verme também copia um arquivo com atributo de oculto chamado riched20.dll para a pasta Windows\System. Desta forma, toda vez que uma aplicação que usa esta DLL for executada (Wordpad, por exemplo), o vírus é ativado.

Se por outro lado o sistema for Windows NT ou Windows 2000, o verme cria o arquivo LOAD.EXE na pasta Winnt\System32. Cria então um usuário chamado "guest", e o inclui no grupo "administrators". Após isto, ele se loga utilizando este usuário recém criado e compartilha o drive C: como C$.

Este verme também utiliza outra vulnerabilidade do IIS para alterar o conteúdo das páginas listadas abaixo de tal forma que se qualquer usuário tentar visualizá-la, o código alterado pelo vírus abre um arquivo de nome readme.eml (o formato das mensagens do Outlook Express). Este arquivo contém o código do vírus. As páginas são as seguintes: index.html, index.asp, readme.htm, main.html, main.asp, default.htm, index.htm, readme.html, readme.asp, main.htm, default.html e default.asp.

Se o Internet Explores estiver vulnerável, ele imediatamente irá abrir o arquivo readme.exe, que está anexo na mensagem readme.eml.

É importante notar que o sistema que tiver o Internet Explorer com as vulnerabilidades citadas acima, executa arquivo .eml automaticamente, mesmo se o browser estiver devidamente configurado.

A SIn baseada em pesquisas ao vírus , recomenda as seguintes medidas para proteção contra este novo e perigoso vírus:

· Atualizar o antivírus antes de abrir o cliente de correio eletrônico. Todas os anti-vírus já dispõem de vacina para este vírus. Depois de atualizar o antivírus, execute uma análise nos sistemas de arquivos e mensagens.

· Ative a opção de segurança do Internet Explorer e Outlook no nível máximo.

(Extraido de http://www.symantec.com/region/br/avcenter/data/w32.nimda.a@mm.html)

Infecção via Web Server

O W32.Nimda.A@mm tenta infectar servidores da web Microsoft IIS sem patch. No Microsoft IIS 4.0 e 5.0, é possível construir um URL que levaria o IIS a navegar para qualquer pasta desejada na unidade lógica que contém a estrutura da pasta da web e acessar os seus arquivos. Um patch e informações referentes a esta exploração podem encontrados em http://www.microsoft.com/technet/security/bulletin/ms00-078.asp.

A exploração bem sucedida da Vulnerabilidade de Passagem de Diretório dá ao atacante a capacidade de instalar e executar o código, assim como adicionar, mudar ou excluir arquivos ou páginas da web no servidor comprometido. As limitações da vulnerabilidade original incluem:

-

A configuração do servidor. A vulnerabilidade permite acessar somente aqueles arquivos que residirem na mesma unidade lógica da pasta da Web. Por exemplo, se um administrador da Web configurou o servidor de forma que os arquivos do sistema operacional tenham sido instalados na unidade C e as pastas da Web tenham sido instaladas na unidade D, o atacante seria incapaz de usar a vulnerabilidade para acessar os arquivos do sistema operacional.

-

O atacante precisa estar conectado de forma interativa ao servidor.

-

Os privilégios adquiridos seriam somente os de um usuário conectado localmente. A vulnerabilidade permitiria ao usuário malicioso agir somente no contexto da conta IUSR_machinename.

Entretanto, ao usar o worm W32.Nimda.A@mm como mecanismo de entrega, o atacante pode comprometer remotamente um servidor IIS vulnerável e, uma vez comprometido, criar uma conta local no servidor de destino com privilégios de administrador, independentemente da unidade em que o servidor IIS está instalado. O worm usa técnicas de passagem de diretório para acessar o cmd.exe em servidores IIS sem patch. O worm também tenta usar primeiramente os servidores comprometidos pelo CodeRed II para propagar e acessar o root.exe a partir do diretório Inetpub/scripts.

O worm procura por servidores da web que usam endereços de IP gerados aleatoriamente. Usando esta exploração, o worm se copia para o servidor da web como admin.dll via TFTP. Os equipamentos infectados criam um servidor TFTP aguardando (porta 69/UDP) para transferir cópias do worm.

Este arquivo é então executado no servidor da web e copiado para múltiplos locais. Adicionalmente a essa exploração, o worm tenta explorar servidores já comprometidos usando arquivos root.ext ou cmd.exe que estão localizados em diretórios web executados remotamente.

O worm tenta modificar, com JavaScript, arquivos nomeados como default, index, main ou readme ou então arquivos com extensão .htm, .html., e .asp. O JavaScrip apresenta o arquivo Readme.eml (criado pelo worm) para os visitantes que abrem páginas infectadas. Readme.eml é um arquivo de email do Outlook Express com o worm anexo. A mensagem email utiliza MIME exploit. Portanto, um computador pode ser infectado apenas ao acessar um página web infectada.

Modificações do sistema

Quando executado, o worm determina a partir de onde está sendo executado. Em seguida, o worm sobrescreve o MMC.EXE no Diretório do Windows ou cria uma cópia de si próprio no Diretório Temporários do Windows.

Então, o worm infecta executáveis, cria arquivos dele mesmo como .eml e .nws e efetua uma cópia como Riched20.dll em pastas (folders) que contém arquivos .doc no drive local. O worm procura por arquivos em paths listados nas seguintes chaves de registro:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\App Paths

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders

O worm captura o sistema modificando o arquivo system.ini como segue: Shell = explorer.exe load.exe -dontrunold

Ele também substitui o arquivo Riched20.dll. O Riched20.dll é um .DLL legítimo do Windows usado por aplicativos tais como o Microsoft Word. Ao substituir esta DLL, o worm é executado toda vez que aplicativos tais como o Microsoft Word são executados.

O worm se copia como arquivo:

%Windows\System%\load.exe

NOTA: %Windows\System% é uma variável. O worm localiza a pasta \Windows\System (por padrão é C:\Windows\System) e se copia para esse local.

Em seguida, o worm cria compartilhamentos de rede aberta para todas as unidades no computador, modificando a chave de registro:

HKLM\Software\Microsoft\Windows\CurrentVersion\Network\LanMan\[C$ -> Z$]

É necessário reinicializar o computador para que estas configurações sejam efetivadas.

O worm procura por todos os compartilhamentos abertos na rede iterando através da Rede Próxima. Todos os arquivos de compartilhamentos de rede aberta são examinados quando há uma possível infecção. Todos os arquivos .EXE são infectados pelo worm, exceto os arquivos WINZIP32.EXE.

Os arquivos .EML e .NWS, copiados para o compartilhamento de rede aberta e o worm se copia como riched20.dll para qualquer diretório com arquivos .DOC.

O worm altera as configurações do Explorer para não mostrar arquivos ocultos e extensões de arquivos conhecidas.

O worm adicionar o usuário "guest" dentro dos grupos "Guests" e "Administrators". Isso dá à conta "Guest" os privilégios do Administrador. Adicionalmente, o worm compartilha ativamente C$ = C:\ No reboot is required.

Envio de E-Mail em Grande Escala

O worm inicia a rotina de envio em grande escala, primeiro procurando por endereços de e-mail, verificando em arquivos locais .htm e html e também usando funções MAPI para acessar mensagens na caixa de entrada dos clientes de e-mail. Quaisquer clientes MAPI, inclusive o Microsoft Outlook e Outlook Express, podem ser afetados. Esses endereços coletados serão usados não somente no campo Para, como também no campo De. Assim, as mensagens não parecerão estar vindo do usuário infectado.

O worm envia os e-mails de um servidor SMTP próprio, usando uma entrada DNS configurada para obter um registro de servidor de correio (registro MX).

Quando o worm é recebido por e-mail, ele explora uma exposição do MIME, já conhecida há tempos, para se auto-executar. Se um patch foi utilizado para corrigir essa exposição do sistema, o worm não conseguirá se executar. Informações sobre essa exposição podem ser encontradas em http://www.microsoft.com/technet/security/bulletin/MS01-020.asp

Infectando Executáveis

O worm também tenta infectar arquivos .EXE. Primeiro, o worm verifica a já existência de arquivos infectados. Se não existem arquivos infectados, o worm faz um cópia dele mesmo em um diretório temporário. O arquivo da vítima é incorporado dentro da cópia. Esta nova cópia, infectada, é então copiada sobre a versão original do arquivo. Os arquivos executáveis infectados terão aproximadamente 57344 bytes. Quando um arquivo infectado é executado, o worm extrairá o arquivo original (limpo) para um folder temporário que será executado ao mesmo tempo. Assim, pode-se não notar que o executável foi contaminado.

Enquanto é executado, o worm pode tentar excluir cópias de si próprio. Se o arquivo está em uso ou bloqueado, o worm criará o WININIT.INI com uma entrada para se excluir por reinicialização.

Quando estiver infectando arquivos, o worm poderá criar, na pasta Temporária do Windows, arquivos temporários como:

mep[nr][nr][letter][nr].TMP.exe

mep[nr][nr][letter][nr].TMP

Ambos serão ocultos e de sistema.

As portas utilizadas por este worm estão listadas abaixo. Note que são portas padrão.

TCP 25 (SMTP) - utilizada para enviar email para os alvos com endereços retirados do equipamento comprometido.

TCP 69 (TFTP) - abre a porta 69/udp para a transferência TFTP do admin.dll durante a infecção IIS. Como parte deste protocolo faz conexões de saída para transferir os arquivos.

TCP 80 (HTTP) - utiliza esta porta para validar alvos: servidores IIS vulneráveis.

TCP 137-139, 445 (NETBIOS) - utilizada para a transmissão do worm.

Adicionalmente, o worm monitora conexões com uma seqüência particular de bytes e então abre uma porta especificada para aquela solicitação. Esta porta não é restrita para um "range" particular.

O worm contém bugs e pode consumir muitos recursos. Portanto, nem todas as ações ocorrerão e pode ser observada instabilidade do sistema.

NOTA: Uma vez infectado pelo W32.Nimda.A@mm, é possível que o seu sistema tenha sido acessado remotamente por um usuário não autorizado. Por esta razão é impossível garantir a integridade de um sistema infectado. O usuário remoto pode ter feito alterações no seu sistema, incluindo, mas não limitado, aos seguintes itens: Roubo ou alteração de senhas ou arquivos de senhas

Instalação de software de conexão remota, também conhecidos como backdoors

Instalação de software para o registro (log) de digitação (ou ações do teclado)

Configuração das regras de firewall

Roubo de número de cartões de crédito, informações bancárias, dados pessoais e outras informações privadas.

Exclusão ou alteração de arquivos

Envio, através de email, de material inapropriado ou até mesmo material para incriminar a vítima.

Alteração de direitos de acesso a determinadas contas ou arquivos.

Exclusão de informações dos "arquivos de log" (ou registros) para não deixar evidências sobre a invasão.

Se você precisa garantir a segurança da sua empresa ou organização, você precisa reinstalar o sistema operacional, restaurar arquivos de backup efetuados antes da infecção e alterar todas as senhas que estavam sendo utilizadas no computador infectado ou que poderiam ser acessadas através dele. Esta é a única forma de garantir que os sistemas estarão seguros. Para mais informações sobre segurança na sua empresa ou organização, entre em contato com o administrador de sistemas.

Você precisa utilizar o comando EXTRACT no prompt do DOS. Siga os seguintes passos utilizando as instruções para o seu sistema operacional.

NOTAS:

-

Você precisará de um disco de inicialização do Windows 98/Me. Se estiver usando o Windows 95, você precisará de um que tenha sido criado em um computador com Windows 98/Me). Para instruções sobre como proceder para criar um disco de inicialização, veja o documento (em inglês) How to create a Windows Startup disk.

-

Tenha o disco de instalação do Windows disponível.

-

Quando estiver digitando o comando, substitua a letra correspondente do drive do seu CD-ROM pela letra relevante ao seu caso. Por exemplo, se estiver usando o Windows 98 e o seu CD-ROM for o drive D, você deve digitar extract /a d:\win98\win98_40.cab riched20.dll /L c:\windows\system

-

Se o seu Windows estiver em outro folder que não seja C:\Windows, você deve substituir o path apropriado ou nome do folder que corresponda ao seu folder \Windows.

-

Para instruções detalhas sobre o comando EXTRACT, seja a documentação da Microsoft: How to Extract Original Compressed Windows Files, Article ID: Q129605.

-

Para uma alternativa, de alguma forma mais simples, você pode usar o System file Checker no Windows 98 para restaurar o arquivo. Para informações sobre este recurso, por favor, veja a sua documentação do Windows.

-

Desligue o computador e desligue a chave de força. Uma vez que o computador estiver desligado, insira o disco de inicialização do Windows 98/Me no drive e reinicialize o computador. Quando o menu de seleção aparecer, selecione START WITH CD-ROM SUPPORT (ou Inicie com o suporte a CD-ROM).

-

Digite o comando aplicável ao seu sistema operacional Se estiver usando o Windows 98, digite o seguinte e tecle ENTER extract /a d:\win98\win98_40.cab riched20.dll /L c:\windows\system Se estiver usando o Windows 95, digite o seguinte e tecle ENTER extract /a win95_10.cab riched20.dll /L c:\windows\system

-

Se você encontrar alguma mensagem de erro, de qualquer tipo, repita o passo (2) e tenha certeza de que você digitou corretamente o comando para o sue sistema operacional -- exatamente como descrito. Senão, digite EXIT e pressione ENTER.

Windows NT 4.0

-

Tenha certeza de que o Windows está configurado para mostrar todos os arquivos.

-

Procure e exclua todos os arquivos Riched20.dll

-

Reinstale os Service Packs mais recentes. O Service Pack substituirá o arquivo com uma nova cópia.

-

Se após a substituição dos arquivos Riched20.dll programas como o Word ou Office não funcionarem, our se estiver recebendo mensagens de erro, você terá que reinstalar o Microsoft Office.

Windows 2000

Se estiver executando o Windows 2000, um programa interno encontrará e substituirá o arquivo corrompido ou que estiver faltando. Para substituir o arquivo Riched20.dll corrompido, siga os passos:

-

Tenha certeza de que o System File Checker está habilitado.

1.1 Clique em START (Iniciar) e em RUN (Executar)

1.2 Digite cmd e clique OK

1.3 Digite o seguinte e tecle ENTER sfc /enable

1.4 Digite EXIT e pressione ENTER -

Tenha certeza de que o Windows está configurado para mostrar todos os arquivos:

2.1 Inicie o Windows Explorer

2.2 Clique o menu Tools (Ferramentas) e clique no folder OPTIONS (Opções)

2.3 Clique a guia VIEW (Visualizar)

2.4 Desmarque "Hide file extensions for known file types." (Ocultar extensões de arquivos para tipos de arquivos conhecidos)

2.5 Desmarque "Hide protected operating system files" (Ocultar arquivos protegidos de sistema operacional) e sobre "Hidden Files" (Arquivos ocultos) clique em "Show hidden Files and folers" (Visualizar pastas e arquivos ocultos).

2.6 Clique APLLY (Aplicar) e em seguida OK - Procure o arquivo Riched20.dll

3.1 Clique START (Iniciar), aponte para FIND ou SEARCH (Localizar) e clique em Files ou folder (Arquivos ou pastas)

3.2 Tenha certeza de que "Look in" (verificar em) esteja marcado para C e que os subfolder serão incluídos na procura.

3.3 Na caixa SEARCH FOR (Procurar por) digite: riched20.dll

3.4 Clique em FIND NOW (Procurar agora)

3.5 Exclua os arquivos que aparecerem - Reinicialize o seu computador

- O System File Checker substituirá todos os arquivos que estiverem faltando relacionados com Riched20.dll. Se após a substituição dos arquivos Riched20.dll os programas Word ou Office não rodarem corretamente, ou se verificar mensagens de erro ao iniciar, você deve reinstalar o Microsoft Office.

Como configurar o Norton AntiVirus para verificar todos os arquivos e o meu sistema

-

Abra o Norton AntiVirus

-

Clique em Opções, Norton AntiVirus

-

Selecione Verificações Manuais

-

Em Tipos de Arquivos à Verificar marque a opção Todos os Arquivos

-

Selecione Proteção Automática

-

Em Tipos de Arquivos à Verificar marque a opção Todos os Arquivos

-

Clique em OK

-

No Norton AntiVirus, clique em Verificar Vírus Existentes

- Clique duas vezes na primeira opção que aparecerá no lado direito da janela (Verificar Meu Computador ou Verificar Todos os Discos Rígidos)

Seguir o Blog

Marcadores

- 10 alternativas gratuitas para o Microsoft Office (1)

- 10 Sites para aproveitar o Twitter ao máximo (1)

- 20 dicas para explorar o novo Facebook (1)

- 4 Principais Novidades do Firefox 4 (1)

- 7 (1)

- A nova Rede Social: Google+ (1)

- Adobe cede à Apple e cria ferramenta para converter arquivos Flash em HTML5 (1)

- Ajuda (1)

- alimentação (1)

- alternativa (2)

- animação (1)

- anti virus (1)

- Aplicativos para proteger seu computador (1)

- Aprenda como limpar o Teclado (1)

- apresentação (1)

- apresentadores (1)

- Aquecimento (1)

- Arquivos (1)

- arquivos deletados (1)

- arranque (1)

- Ashampoo (1)

- Atalhos Windows (1)

- Audio (1)

- Áudio (1)

- Avast (1)

- Avast Download (2)

- AVC – Você Sabe O Que É Isto? (1)

- Backup (1)

- Baixando Vídeos que não estão no Youtube (1)

- barbera (1)

- Batman (1)

- Beta (1)

- Biografia (1)

- blog (1)

- boot (2)

- cansaço visual (1)

- carregamento (1)

- cartão (1)

- ccleaner (1)

- CD Creator (2)

- celulite (1)

- Cesariana (1)

- Chrome OS (1)

- Ciclo de Vida de Software (Alpha (1)

- Ciência (1)

- Ciência e Deus (1)

- Civilization V (1)

- Colesterol (1)

- Como apagar virus do computador (1)

- Como baixar vídeos que não estão no orkut (1)

- Como economizar bateria no seu notebook (1)

- Como encontrar e remover o vírus W32/Sircam (1)

- Como Escolher um Plano de Saúde de Maneira Adequada (1)

- Como fazer capas para DVD (1)

- Como fugir dos sites de download com propaganda ? (1)

- Como funciona um roteador (1)

- Como particionar o disco rígido (HD) no Windows 7 (1)

- Como recuperar os ícones da área de trabalho? (1)

- Como tirar o máximo proveito de seu scanner (1)

- Compartilhamento (1)

- COMPARTILHANDO SUA IMPRESSORA (1)

- compartilhar (1)

- Complemento (1)

- Computador antigo (1)

- conforto (1)

- conhecendo e se livrando (1)

- contador (1)

- Conversando com Jesus (1)

- conversor (1)

- curiosidades (1)

- Curitiba inaugura maior ônibus biarticulado do mundo (1)

- curso (1)

- D`link (1)

- Daemon (1)

- Depressão (1)

- desempenho (1)

- Desenhos (1)

- Desfragmentação (2)

- Dica Memória Ram (1)

- dicas (11)

- Dicas 7 (1)

- Dicas de Como Fotografar Bem (1)

- Dicas para economia de energia (1)

- Dicas Ubuntu (1)

- disco (1)

- Disco de recuperação Windows 7. (1)

- Download Programas (1)

- downloads automaticos (1)

- Driblando os vilões do Wi-fi (1)

- drivers (1)

- duvidas (1)

- dvd (2)

- edição (1)

- Encontrando as atualizações dos amigos no Facebook (1)

- energia (1)

- Entenda o protocolo IP e a diferença entre IPv4 e IPv6 (1)

- envelhecimento (1)

- episodios (1)

- Erros (1)

- Eset (1)

- Espaço em disco (1)

- Excel (1)

- Extensões que mais atrasam o início do Firefox (1)

- Favoritos (1)

- Ferramenta falsa apaga todos arquivos do PC (1)

- ferramentas (1)

- Final e Outdated) (1)

- Firefox (3)

- Firefox 4 atinge 6 milhões de downloads no primeiro dia (1)

- Fonte (1)

- Formatos som e video (1)

- Free (1)

- frutas (1)

- game (1)

- Gerenciadores (1)

- Glest (1)

- Google (1)

- gordurasono (1)

- Gratuito (1)

- Gravidez (1)

- hanna (1)

- hd (1)

- HDMI (1)

- Hidratação (1)

- HJ-Split (1)

- Hoje é dia Mundial do Backup. Você já fez o seu ? (1)

- IDE (1)

- Identidade nova (1)

- IE6 (1)

- Imagem (1)

- Imagens (1)

- Influenza H1N1 (1)

- Instalação (1)

- Intel (1)

- internet (1)

- Internet Explorer (1)

- Internet explorer 9 (1)

- introdução (1)

- Já acessou o Orkut do seu filho hoje? (1)

- jesus (1)

- Jogos (1)

- Labirintite (1)

- lcd (1)

- Legendas (2)

- Leitor digital (1)

- Limpeza (1)

- linux (9)

- Lista (1)

- Lista de Serviços do Google (1)

- Livros download (1)

- Mama (1)

- Manutenção (3)

- memória (2)

- mensagens (1)

- Messenger (1)

- Mitos (1)

- Modem (1)

- música (1)

- natureza (1)

- Nero 10 (1)

- netbook (1)

- Notebook (1)

- Novas versões do Opera para celulares e tablets (1)

- Nvidia (1)

- O que é Twitter (2)

- O que é uma imagem do sistema? (1)

- oceanos (1)

- office (1)

- Opções (1)

- operadoras (1)

- Orkut (1)

- Os 10 Alimentos Mais Perigosos Para A Sua Saúde (1)

- otimização (2)

- Página (1)

- Paisagens (1)

- Palcos da Vida (1)

- Parto normal (1)

- Páscoa (1)

- pele (1)

- Pendrive com vírus – Saiba como se proteger (1)

- perfil (1)

- Perigos da Cirurgia de Redução de Estômago (1)

- Personal Finances (1)

- pixel (1)

- placa (1)

- plasma (1)

- poluição (1)

- Portador de câncer tem benefícios especiais (1)

- Pressão alta (1)

- Privacidade (1)

- problema (1)

- Problemas (1)

- Processador (2)

- processamento (1)

- Programas (7)

- programas indesejados (1)

- proteção (1)

- qos (1)

- Qual a diferença entre widgets e gadgets? (1)

- Qual mesmo o nome da música ? (1)

- Quer cancelar sua conta no Hot Mail ? Veja como (1)

- quimica download (1)

- Ração humana (1)

- Rad Challenge 07 (1)

- Radiações (1)

- ram (1)

- RC (1)

- reciclagem (1)

- Recuperar (1)

- Rede Local (1)

- remoção (1)

- remoto (1)

- Retire a voz do cantor em uma música com o Audacity (1)

- safari (1)

- Saiba pra qual operadora está ligando (1)

- SATA (1)

- SATA II (1)

- Saude (2)

- saúde (19)

- Segurança (1)

- serie (1)

- Seu PC antigo vira um firewall (1)

- Sintomas (1)

- sinusite (1)

- Sites populares (1)

- Skype5.0 (1)

- Softwares (1)

- solução (1)

- som (1)

- Speed Reader (1)

- spyware (1)

- super mario (1)

- super mario xp (1)

- suporte (1)

- Tablets (1)

- Temas (2)

- Temperatura (1)

- teste (2)

- Torne a Internet mais segura para as crianças (1)

- Torpedos (1)

- Transforme cenas de seus videos em imagens JPG. (1)

- Triglicérides (1)

- Tv (1)

- Tv online (1)

- twitter (1)

- Ubuntu (1)

- Ubuntu dicas (1)

- unhas fracas (1)

- Use seu notebook como roteador (1)

- video (1)

- vídeo (1)

- Vídeo dicas - Aumentando velocidades (1)

- Vídeo dicas - Conexão em rede (1)

- Vídeo dicas - Pasta Invisível (1)

- Vídeo dicas - Redação (1)

- Video dicas - Vídeos Youtube (1)

- virus (5)

- vírus (3)

- Vírus Lizamoon afeta milhões de sites (1)

- Vírus Nimda (1)

- visitas (1)

- windows (3)

- Windows 7 (5)

- Windows Internet Explorer 9 para Windows 7 (1)

- Windows phone (1)

- word (1)

- xp (2)

- Youtube (2)

- Zone Alarm (1)

Arquivo do Blog

-

▼

2010

(113)

-

►

novembro

(9)

- Como particionar o disco rígido (HD) no Windows 7

- Transforme cenas de seus videos em imagens JPG.

- Ferramenta falsa apaga todos arquivos do PC

- Baixando Vídeos que não estão no Youtube

- Dicas para economia de energia

- Torpedos Grátis para todas operadoras

- 20 dicas para uma boa alimentação:

- Como impedir que um determinado software seja exec...

- Colocando música no Perfil do Orkut pelo 4Shared

-

►

outubro

(8)

- Maior segurança no Internet Explorer

- Livro didático de Química Geral para download

- Macrium Reflect Free 4.2 build 2952

- Mais uma opção de leitor digital no Brasil.

- Sincronizando os favoritos do Internet Explorer 9 ...

- Novo Skype permite integração com Facebook

- NVIDIA System Tools 6.02

- Microsoft lança Windows Phone 7

-

►

novembro

(9)

Blogger Template created by Anshul

Design By Templatelite.com